Siden Android 5.0 Lollipop findes der en ny MediaProjection API der gør det muligt for apps at optage videoer og tage skærmbilleder af andre apps. Funktionen bragte skærmoptagelses- og skærmdelingsfunktioner til Lollipop med en ny 'createVirtualDisplay ()' -metode, der tillod apps “For at fange indholdet af hovedskærmen (standardvisningen) i et Surface-objekt, som din app derefter kan sende over hele netværket”. Mens tjenesten var teknisk til stede i Android fra starten, havde apps oprindeligt brug for rodadgang for at bruge den; et krav, der blev fjernet fra Android 5.0.

Mens apps kræver en særlig tilladelse til at bruge MediaProjection API, er det imidlertid ikke nødvendigt med en sådan tilladelse til at bruge platformens funktioner, hvilket er noget, der nu ser ud til at have gengivet om 77,5% af Android-enheder verdensomspændende sårbar over for et angreb, der efter sigende udnytter dette smuthul til fange skjult brugernes skærm og optage systemlyd. Berørte Android-versioner inkluderer Lollipop (både 5.0 og 5.1), Marshmallow og Nougat. Google har opdateret sårbarheden i Android Oreo.

I de berørte versioner af Android har apps ikke brug for nogen specifik tilladelse til at bruge MediaProjection-tjenesten og kan i stedet anmode om adgang til den via en SystemUI-popup for at informere brugeren om dens hensigt om at fange skærmbilleder eller optage systemlyd. Problemet er dog, at apps kan registrere, hvornår denne SystemUI-advarsel er ved at dukke op, så rogue apps kan overlejre en falsk tekst oven på SystemUI-advarslen, derved narre intetanende brugere til at lade deres skærme eller lyd optages uden at vide, hvad de accepterer. Desværre er berørte Android-versioner det ude af stand til at opdage delvist skjulte SystemUI pop op-vinduer, efterlader brugere potentielt sårbare over for alvorlige privatlivsbrud.

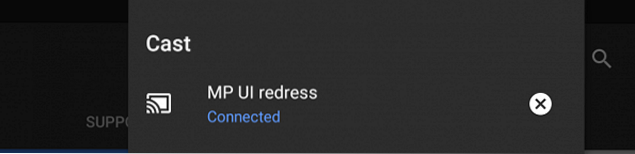

Kendt som 'Tap-jacking' i sikkerhedssprog blev denne alvorlige designfejl i Android opdaget sidste vinter af sikkerhedsforskere fra MWR Labs. Ifølge holdet bag opdagelsen kan cyberkriminelle “Omgå denne mekanisme trivielt ved at bruge tapjacking af denne pop-up ved hjælp af offentligt kendte metoder til at give deres applikationer mulighed for at fange brugerens skærm”. Heldigvis modtager brugerne dog en heads-up, når enhver app forsøger at få adgang til MediaProjection-tjenesten for at optage lyd eller skærmbilleder, så pas på screencast-ikon på meddelelseslinjen (som set ovenfor), hvis du har mistanke om uhyggelig aktivitet på din enhed.

Gadgetshowto

Gadgetshowto