Da Linux er et open source-projekt, er det svært at finde sikkerhedsfejl i kildekoden, da tusindvis af brugere aktivt fortsætter med at kontrollere og rette det samme. På grund af denne proaktive tilgang, selv når en fejl opdages, lappes den straks. Derfor var det så overraskende, da der blev opdaget en udnyttelse sidste år, som har undgået den strenge due diligence fra alle brugerne i løbet af de sidste 9 år. Ja, du læste det rigtigt, selvom udnyttelsen blev opdaget i oktober 2016, havde den eksisteret inde i Linux-kernekoden siden sidste 9 år. Denne type sårbarhed, der er en type rettigheds eskaleringsfejl, er kendt som Dirty Cow-sårbarheden (Linux-kernelugkatalognummer - CVE-2016-5195).

Selvom denne sårbarhed blev patched til Linux en uge efter opdagelsen, efterlod den alle Android-enheder sårbare over for denne udnyttelse (Android er baseret på Linux-kerne). Android patched fulgte i december 2016, men på grund af den fragmenterede karakter af Android-økosystemet er der stadig mange Android-enheder, der ikke har modtaget opdateringen og forbliver sårbare over for den. Hvad der er mere skræmmende er, at en ny Android-malware kaldet ZNIU blev opdaget for et par dage tilbage, der udnytter beskidte ko-sårbarheden. I denne artikel vil vi se nærmere på beskidte ko-sårbarheden, og hvordan den bliver misbrugt på Android af ZNIU-malware.

Hvad er sårbarhed i beskidt ko?

Som nævnt ovenfor er sårbarhed i Dirty Cow en type privilegium eskalering udnytte som kan bruges til give superbrugerprivilegium til alle. Grundlæggende kan enhver bruger med ondsindet hensigt ved at bruge denne sårbarhed give sig selv et superbrugerprivilegium og derved have en fuldstændig rootadgang til et offers enhed. At få rodadgangen til et offers enhed giver angriberen fuld kontrol over enheden, og han kan udtrække alle de data, der er gemt på enheden, uden at brugeren bliver klogere.

Hvad er ZNIU og hvad beskidt ko har at gøre med det?

ZNIU er den første indspillede malware til Android, der bruger Dirty Cow-sårbarheden til at angribe Android-enheder. Malwaren bruger sårbar ko-sårbarhed for at få rodadgang til ofrets enheder. I øjeblikket er malware blevet fundet, at den gemmer sig i mere end 1200 gaming- og pornografiske apps til voksne. På tidspunktet for udgivelsen af denne artikel har mere end 5000 brugere i 50 lande vist sig at være berørt af den.

Hvilke Android-enheder er sårbare over for ZNIU?

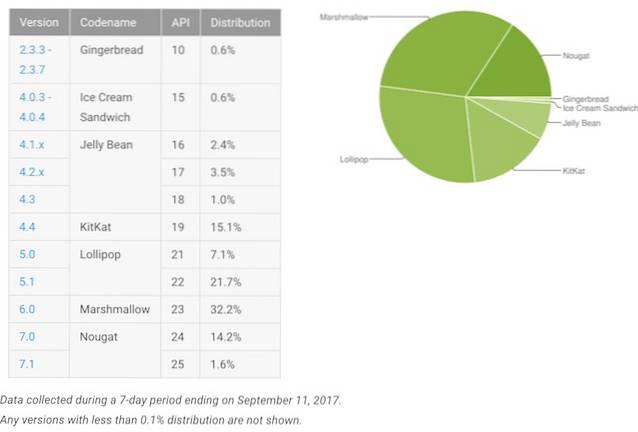

Efter opdagelsen af Dirty Cow-sårbarheden (oktober 2016) udgav Google en patch i december 2016 for at løse dette problem. Men den patch blev frigivet til Android-enheder, der kørte på Android KitKat (4.4) eller over. Ifølge opsplitningen af Android OS-distributionen fra Google kører mere end 8% af Android-smartphones stadig på lavere versioner af Android. Af dem, der kører på Android 4.4 til Android 6.0 (Marshmallow), er det kun de enheder, der er sikre, der har modtaget og installeret december-sikkerhedsrettelsen til deres enheder.

Det er mange Android-enheder, der har potentialet til at blive udnyttet. Folk kan dog trøste sig med, at ZNIU bruger en noget ændret version af Dirty Cow-sårbarheden, og det har derfor vist sig, at det kun lykkes mod de Android-enheder, der bruger ARM / X86 64-bit arkitektur. Stadig, hvis du er en Android-ejer, ville det være bedre at kontrollere, om du har installeret sikkerhedsrettelsen i december eller ej.

ZNIU: Hvordan fungerer det??

Efter at brugeren har downloadet en ondsindet app, der er blevet inficeret med ZNIU malware, når de starter appen, ZNIU-malware vil automatisk kontakte og oprette forbindelse til dens kommando og kontrol (C&C) servere for at få opdateringer, hvis de er tilgængelige. Når den har opdateret sig selv, vil den bruge privilegiereskalering (Dirty Cow) til at få rodadgang til offerets enhed. Når den har rodadgang til enheden, vil den høste brugerens oplysninger fra enheden.

I øjeblikket bruger malware brugeroplysningerne til at kontakte offerets netværksoperatør ved at udgøre sig som brugeren selv. Når den er godkendt, udføres den SMS-baserede mikrotransaktioner og indsamle betaling via luftfartsselskabets betalingstjeneste. Malwaren er intelligent nok til at slette alle meddelelserne fra enheden, efter at transaktionerne har fundet sted. Således har offeret ingen idé om transaktionerne. Generelt udføres transaktionerne for meget små beløb ($ 3 / måned). Dette er en anden forholdsregel, som angriberen træffer for at sikre, at offeret ikke opdager pengeoverførslerne.

Efter sporing af transaktionerne blev det konstateret, at penge blev overført til et dummy-firma med base i Kina. Da transportørbaserede transaktioner ikke har tilladelse til at overføre penge internationalt, er det kun de brugere, der er berørt i Kina, der lider under disse ulovlige transaktioner. Imidlertid vil brugerne uden for Kina stadig have malware installeret på deres enhed, som kan aktiveres når som helst eksternt, hvilket gør dem til potentielle mål. Selvom de internationale ofre ikke lider af ulovlige transaktioner, giver bagdøren angriberen en chance for at indsprøjte mere ondsindet kode i enheden.

Sådan redder du dig selv fra ZNIU-malware

Vi har skrevet en hel artikel om beskyttelse af din Android-enhed mod malware, som du kan læse ved at klikke her. Den grundlæggende ting er at bruge sund fornuft og ikke at installere apps fra ikke-tillidskilder. Selv i tilfælde af ZNIU-malware har vi set, at malware leveres til offerets mobil, når de installerer pornografiske apps eller apps til voksne-spil, som er lavet af ikke-tillid til udviklere. For at beskytte mod denne specifikke malware skal du sørge for, at din enhed er på den aktuelle sikkerhedsrettelse fra Google. Udnyttelsen blev patched med december (2016) sikkerhedsrettelsen fra Google, og derfor er enhver, der har den pågældende opdatering installeret, sikker fra ZNIU-malware. Afhængigt af din OEM har du muligvis ikke modtaget opdateringen, og derfor er det altid bedre at være opmærksom på alle risici og tage den nødvendige forsigtighed fra din side. Igen er alt, hvad du bør og ikke bør gøre for at redde din enhed fra at blive inficeret af en malware, nævnt i artiklen, der er linket ovenfor.

SE OGSÅ: Malwarebytes til Mac anmeldelse: Skal du bruge det?

Beskyt din Android mod at blive inficeret af malware

De sidste par år har der været en stigning i malwareangreb på Android. Dirty Cow-sårbarhed var en af de største bedrifter, der nogensinde er blevet opdaget, og det er forfærdeligt at se, hvordan ZNIU udnytter denne sårbarhed. ZNIU er især bekymrende på grund af omfanget af enheder, det påvirker, og den ubegrænsede kontrol, som den giver angriberen. Men hvis du er opmærksom på problemerne og tager de nødvendige forholdsregler, vil din enhed være sikker på disse potentielt farlige angreb. Så sørg først for at opdatere de nyeste sikkerhedsrettelser fra Google, så snart du får dem, og hold dig væk fra ikke-tillid til og mistænkelige apps, filer og links. Hvad synes du, man skal beskytte deres enhed mod malwareangreb. Fortæl os dine tanker om emnet ved at slippe dem ned i kommentarfeltet nedenfor.

Gadgetshowto

Gadgetshowto

![Geek Vs. Nørder [Infografik]](https://gadgetshowto.com/storage/img/images/geek-vs-nerds-[infographic]_2.jpg)