Telegram er kendt for at være en af de mest sikre messaging-platforme derude, men en sikkerhedsforsker opdagede for nylig en sårbarhed i Telegrams desktopklient, der lækkede IP-adressen til brugerne, mens de foretog opkald.

Dhiraj Mishra, sikkerhedseksperten, der afdækkede fejlen, opdagede, at Telegram Messenger til Windows og Telegram til Desktop ikke tilbød værktøjet til at deaktivere Peer-to-Peer-opkald (P2P), hvilket betyder, at brugernes IP-adresse ville blive udsat for eksponering når de foretager opkald.

Hvad er peer-to-peer-opkald?

Telegram-appen tilbyder en funktion kaldet peer-to-peer-opkald, som kan aktiveres eller deaktiveres af brugerne. Når P2P-funktionen er deaktiveret, dirigeres alle opkald fra brugere gennem Telegrams servere for at skjule IP-adressen, men deaktivering af funktionen fører til en forringelse af lydkvaliteten under opkaldet.

Hvad var fejlen??

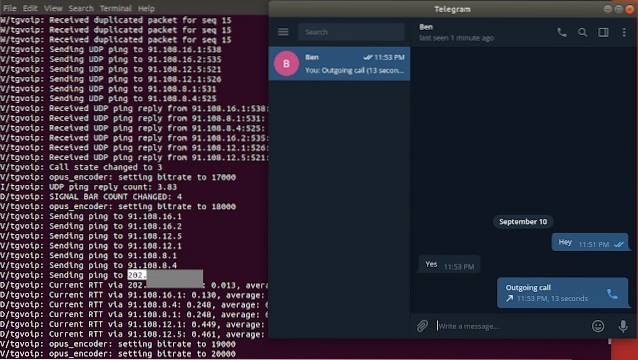

Telegram for Desktop og Telegram Messenger til Windows tilbyder ikke mulighed for at deaktivere sådanne opkald, hvilket betyder, at IP-adresser kan opfanges af en tredjepart. Sikkerhedsforskeren afslørede, at hvis P2P-funktionen ikke er deaktiveret eller er fraværende, lækkes Telegram-serverens IP, den opkalderes IP såvel som modtagerens IP. Så hvordan kan sårbarheden udnyttes? Nå, en hacker behøver kun at ringe til dig på Telegrams desktopklient for at kende din IP-adresse.

Telegram løser fejlen

Sikkerhedseksperten rapporterede sårbarheden over for Telegram via en Bevis for koncept (PoC) video, og virksomheden patchede den snart ved at udrulle en opdatering, der introducerede muligheden for at deaktivere P2P-indstillingerne. Som en belønning for at finde fejlen blev Mishra tildelt € 2.000 som en bugpræmie.

Gadgetshowto

Gadgetshowto