Disse dage synes nogle teknologivirksomheder mere bekymrede over, hvordan man vokser brugerbasen end at sikre deres servere eller holde brugerdata private.

Vi har set OnePlus og Xiaomi begge opererer usikre betalingsgateways, men det er nu blevet opdaget, at Truecaller Pays server også var åben tilgængelig indtil for et stykke tid siden.

Som rapporteret af Redditor altid_siger_ dette, havde han tudret rundt og støder på en sårbar server, der blev brugt til Truecaller Pay-transaktioner. Når du har adgang til denne server, kunne du i det væsentlige se hver eneste transaktion, der blev afsluttet ved hjælp af UPI-baseret Truecaller Pay.

Alle dine data er tilgængelige

Den største bekymring var imidlertid ikke, at du var i stand til at se hver transaktion i stedet, det var det de personlige data - relateret til transaktionen - var bredt tilgængelige for alle at få adgang til. Du kunne se følgende via smuthullet på serveren:

- UPI Virtual Payment Address for afsender og modtager,

- Kontonumre

- Afsenderens kontosaldo,

- Transaktionsstatus - succes eller fiasko,

- Enhedsoplysninger - IMEI og IP-adresse

Dette er et alvorligt abort af sikkerhed fra selskabets side, som straks blev informeret om smuthullet af Redditor i går aftes.

Truecaller frigav derefter en officiel erklæring (på Twitter), der sagde det det var bare en testserver, der blev “brugt til eksperimentel levering af nye tjenester” og ingen data var blevet overtrådt.

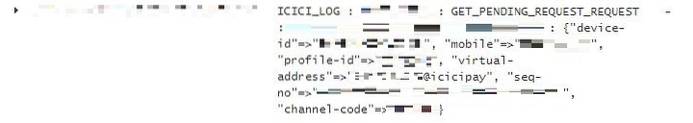

Men, siger altid dette var ikke klar til at give op og svarede, at serveren stadig var meget i gang. Han inkluderede bevis for, at det ikke var en testserver, da man tydeligt kunne se 'produktion' fremhævet i det screenshot, han sendte. Så vi besluttede at komme i kontakt med ham for at grave dybere ned i sikkerhedsimplikationerne af dette smuthul.

Serveren er nu patchet

Mens vi diskuterede implikationerne af dette smuthul, Truecaller bekræftede, at de har opdateret sårbarheden. Virksomheden sagde, at serveren faktisk er i produktion (betyder, at alle tjenester kører fra den), men alle de data, man ser, er ikke fra transaktioner i den virkelige verden.

De tilføjer det det er et testmiljø, hvilket er den primære årsag til, at UPI-id'et i ovenstående skærmbillede er @icicipay og ikke @icici. Hvis serveren viste detaljerede transaktionsoplysninger, ville sidstnævnte være blevet brugt i VPA. Truecaller tilføjet yderligere,

@icici er den, der bruges i den nuværende version af Truecaller, så det er derfor, vi siger, at @icicipay i øjeblikket er i et testmiljø. De logfiler, du får adgang til, tilhører en service under udvikling, der endnu ikke er hærdet med bankklassesikkerheden.

Mens vi gerne vil rose Truecaller for at løse dette problem inden for 24 timer, er spørgsmålet, hvorfor virksomheden endda tester nye tjenester på en usikker server. Da det digitale landskab i landet vokser ganske eksponentielt, skal cybersikkerhedsstandarder også indhente for at beskytte vores personlige data. Heldigvis er der nu ikke noget at bekymre sig om med hensyn til Truecaller Pay, og du kan bruge det uden bekymringer.

Gadgetshowto

Gadgetshowto