Med antallet af smarte, tilsluttede enheder stigende, er bekymringerne også angående online privatliv og sikkerhed, især med overfladen af ransomware og andre malwareangreb, der dominerer overskrifterne det seneste år. Selv når verden forsøger at komme sig fra WannaCry-ransomware, Mirai-botnet og andre alvorlige malwareangreb, har sikkerhedsforskere hos Armis Labs offentliggjort en detaljeret teknisk hvidbog, der beskriver en alvorlig sårbarhed, der potentielt kan efterlade milliarder af Bluetooth-aktiverede enheder. modtagelige for fjernkørsel af kode og MiTM (Man-in-The-Middle) angreb. Så hvis du allerede er fascineret af BlueBorne, er det her, du har brug for at vide om det, så du ikke ender med at blive et ubevidst offer for cyberkriminalitet:

Hvad er BlueBorne?

Kort sagt, BlueBorne er en angrebsvektor, der kan tillade cyberkriminelle at bruge Bluetooth-forbindelser til tag lydløst kontrol over målrettede enheder uden handling overhovedet på en del af offeret. Hvad der virkelig foruroligende er, at det for en enhed, der er kompromitteret behøver ikke at blive parret med angriberens enhed, det behøver ikke engang at være indstillet til 'synlig' tilstand. Så mange som otte separate nul-dags sårbarheder (inklusive fire kritiske) kan bruges til hack ind på de fleste Bluetooth-enheder i brug i dag, uanset operativsystem. Hvad det egentlig betyder, er, at over 5 milliarder Bluetooth-aktiverede enheder fra hele verden er potentielt sårbare over for dette massive sikkerhedssmuthul, der blev detaljeret tidligere på ugen af IoT-fokuseret sikkerhedsforskningsfirma, Armis Labs. Ifølge den tekniske whitepaper, der er offentliggjort af virksomheden, er BlueBorne særligt farlig ikke kun på grund af dens enorme skala, men fordi smuthullene faktisk letter fjernudførelse af kode såvel som Man-in-The-Middle-angreb..

Hvilke enheder / platforme er potentielt sårbare for BlueBorne?

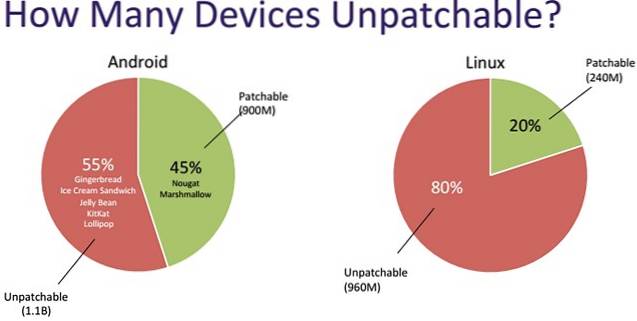

Som allerede nævnt truer BlueBorne-angrebsvektoren potentielt milliarder af Bluetooth-aktiverede smartphones, desktops, underholdningssystemer og medicinsk udstyr, der kører på nogen af de største computerplatforme, herunder Android, iOS, Windows og Linux. Samlet set er der anslået 2 milliarder Android-enheder i verden i dag, hvoraf næsten alle menes at have Bluetooth-funktioner. Tilføj dertil anslået 2 milliarder Windows-enheder, 1 milliard Apple-enheder og 8 milliarder IoT-enheder, og du ved, hvorfor denne seneste sikkerhedstrussel er en så stor grund til bekymring for cybersikkerhedsforskere, enhedsproducenter og fortrolighedsforkæmpere verden. over. De to platforme, der er mest sårbare over for BlueBorne, er dog Android og Linux. Det er fordi den måde, hvorpå Bluetooth-funktionaliteten er implementeret i disse operativsystemer, gør dem meget modtagelige for hukommelseskorruption udnytter der kan bruges til at køre næsten enhver ondsindet kode eksternt, så angriberen potentielt kan få adgang til følsomme systemressourcer på kompromitterede enheder, der ofte ikke slipper af med infektionen, selv efter flere genstarter.

Hvordan kan hackere udnytte BlueBorne-sikkerhedssårbarheden?

BlueBorne er en stærkt infektiøs luftbåret angrebsvektor der har potentialet til at sprede sig fra enhed til enhed gennem luft, hvilket betyder at en enkelt kompromitteret enhed i teorien kan inficere snesevis af enheder omkring den. Hvad der gør brugerne særligt sårbare over for truslen er højt niveau af privilegier, som Bluetooth kører med på alle operativsystemer, hvilket gør det muligt for angribere at have næsten fuld kontrol over kompromitterede enheder. Når de er under kontrol, kan cyberkriminelle bruge disse enheder til at tjene et hvilket som helst af deres onde mål, herunder cyberspionage og datatyveri. De kan også installere ransomware eksternt eller inkorporere enheden som en del af et stort botnet for at udføre DDoS-angreb eller begå andre cyberforbrydelser. Ifølge Armis, “BlueBorne angrebsvektoren overgår kapaciteten hos de fleste angrebsvektorer med gennemtrængende sikre “luftgappede” netværk som er afbrudt fra ethvert andet netværk, herunder internettet ”.

Sådan fortæller du, om din enhed er påvirket af BlueBorne?

Ifølge Armis, alle de store beregningsplatforme er berørt af BlueBorne-sikkerhedstruslen på en eller anden måde, men nogle af versionerne af disse operativsystemer er i sagens natur mere sårbare end andre.

-

Windows

Alle Windows-desktops, laptops og tablets kører Windows Vista og nyere versioner af operativsystemet påvirkes af den såkaldte “Bluetooth Pineapple” -sårbarhed, der gør det muligt for en hacker at udføre et Man-in-The-Middle-angreb (CVE-2017-8628).

-

Linux

Enhver enhed, der kører på et operativsystem baseret på Linux-kerne (version 3.3-rc1 og nyere) er sårbar over for sårbarheden for udførelse af fjernkode (CVE-2017-1000251). Derudover er alle Linux-enheder, der kører BlueZ, også påvirket af sårbarheden for informationslækage (CVE-2017-1000250). Så effekten af BlueBorne-angrebsvektoren er ikke kun begrænsede desktops i dette tilfælde, men også en bred vifte af smartwatches, fjernsyn og køkkenapparater, der kører det gratis og open source Tizen OS. Når det er tilfældet, siges enheder som Samsung Gear S3 smartwatch eller Samsung Family Hub-køleskabet at være meget sårbare over for BlueBorne, ifølge Armis.

-

iOS

Alle iPhone-, iPad- og iPod Touch-enheder kører iOS 9.3.5 eller tidligere versioner af operativsystemet påvirkes af sårbarheden for fjernudførelse af kode, ligesom alle AppleTV-enheder, der kører tvOS version 7.2.2 eller lavere. Alle enheder, der kører iOS 10, skal være sikre fra BlueBorne.

-

Android

På grund af Android's rene rækkevidde og popularitet er dette den ene platform, der menes at være den hårdest ramt. Ifølge Armis, alle Android-versioner, bar ingen, er sårbare over for BlueBorne, takket være fire forskellige sårbarheder, der findes i operativsystemet. To af disse sårbarheder tillader fjernudførelse af kode (CVE-2017-0781 og CVE-2017-0782), den ene resulterer i informationslækage (CVE-2017-0785), mens en anden giver en hacker mulighed for at udføre en Man-in-The- Mellemangreb (CVE-2017-0783). Ikke alene er smartphones og tablets, der kører på Android, påvirket af truslen, så også smartwatches og andre wearables, der kører på Android Wear, fjernsyn og set-top-boxes, der kører på Android TV, samt underholdningssystemer i bilen, der kører på Android Auto, hvilket gør BlueBorne til en af de mest omfattende og alvorlige angrebsvektorer, der nogensinde er dokumenteret.

Hvis du har en Android-enhed, kan du også gå over til Google Play Butik og downloade BlueBorne Sårbarhedsscanner-app der blev frigivet af Armis for at hjælpe brugerne med at kontrollere, om deres enhed er sårbar over for truslen.

Sådan beskyttes din Bluetooth-aktiverede enhed mod BlueBorne?

Mens BlueBorne er en af de mest omfattende og truende angrebsvektorer i nyere hukommelse på grund af dens store skala, er der måder, du kan beskytte dig mod at blive offer. Først og fremmest, Sørg for, at Bluetooth er deaktiveret på din enhed, når den ikke er i brug. Så sørg for, at din enheden opdateres med alle de nyeste sikkerhedsrettelser, og selvom det måske ikke hjælper dig i nogle tilfælde, er det bestemt et udgangspunkt. Afhængigt af operativsystemet på den enhed, du ønsker at beskytte, skal du tage følgende trin for at sikre, at dine personlige data ikke ender i de forkerte hænder.

-

Windows

Microsoft udgav BlueBorne-sikkerhedsrettelsen til sine operativsystemer den 11. juli, så længe du har automatiske opdateringer aktiveret eller manuelt har opdateret din pc i de sidste par måneder og installeret alle de nyeste sikkerhedsrettelser, skal du være sikker på disse trusler.

-

iOS

Hvis du bruger iOS 10 på din enhed, skal du have det godt, men hvis du sidder fast i tidligere versioner af operativsystemet (version 9.3.5 eller ældre), er din enhed sårbar, indtil Apple frigiver en sikkerhedsopdatering for at rette problemet.

-

Android

Google udgav BlueBorne-rettelserne til sine OEM-partnere den 7. august 2017. Plasterne blev også gjort tilgængelige for brugere over hele verden som en del af september Security Update Bulletin, som blev officielt frigivet den 4. i denne måned. Så hvis du bruger en Android-enhed, skal du gå til Indstillinger> Om enhed> Systemopdateringer for at kontrollere, om din leverandør endnu har rullet sikkerhedsopdateringen fra september 2017 til din enhed. Hvis det er tilfældet, skal du straks installere det for at beskytte dig selv og din Android-enhed mod BlueBorne.

-

Linux

Hvis du kører en Linux-distro på din pc eller bruger en Linux-kernebaseret platform som Tizen på dine IoT / tilsluttede enheder, skal du muligvis vente en smule længere på, at rettelsen filtreres igennem på grund af den nødvendige koordinering mellem Linux kernesikkerhedsteam og sikkerhedsteamene i de forskellige uafhængige distroer. Hvis du har den nødvendige tekniske knowhow, kan du dog patch og genopbygge BlueZ og kernen selv ved at gå over her til BlueZ og her til kernen.

I mellemtiden kan du bare deaktivere Bluetooth helt på dit system ved at følge disse enkle trin:

- Sortliste de centrale Bluetooth-moduler

printf "installer% s / bin / sand \ n" bnep bluetooth btusb >> /etc/modprobe.d/disable-bluetooth.con- Deaktiver og stop Bluetooth-tjenesten

systemctl deaktiver bluetooth.service systemctl maske bluetooth.service systemctl stop bluetooth.service- Fjern Bluetooth-modulerne

rmmod bnep rmmod bluetooth rmmod btusbHvis du får fejlmeddelelser, der siger, at andre moduler bruger disse tjenester, skal du først fjerne de aktive moduler, før du prøver igen.

SE OGSÅ: Hvad er Bluetooth Mesh Networking og hvordan det fungerer?

BlueBorne: Den seneste sikkerhedstrussel, der truer milliarder af Bluetooth-enheder

Bluetooth Special Interest Group (SIG) har i stigende grad fokuseret på sikkerhed i nyere tid, og det er let at se hvorfor. Med de høje privilegier, der tildeles Bluetooth i alle moderne operativsystemer, kan sårbarheder som BlueBorne skabe kaos for millioner af uskyldige og intetanende mennesker over hele verden. Hvad der virkelig bekymrer sikkerhedseksperter er, at BlueBorne tilfældigvis er en luftbåren trussel, hvilket betyder, at standard sikkerhedsforanstaltninger, såsom slutpunktsbeskyttelse, mobildatastyring, firewalls og netværkssikkerhedsløsninger er næsten hjælpeløse foran det, da de er de primært designet til at blokere angreb, der sker over IP-forbindelser. Mens brugerne ikke har kontrol over, hvordan og hvornår sikkerhedsopdateringerne rulles ud til deres enheder, skal du bare sørge for at tage de beskyttelsesforanstaltninger, der er nævnt i artiklen, holde dine tilsluttede enheder rimeligt sikre indtil videre. Under alle omstændigheder er det kun en almindelig sikkerhedspraksis, som de fleste teknologiske kyndige følger, uanset hvordan du holder din Bluetooth-forbindelse fra, mens den ikke er i brug, så det er lige så god tid som resten af befolkningen at følge trop. Så nu hvor du har fået at vide om BlueBorne, hvad er dine tanker om emnet? Fortæl os det i kommentarfeltet nedenfor, fordi vi elsker at høre fra dig.

Gadgetshowto

Gadgetshowto