Cyberforbrydelser er steget for sent med ransomware-angreb (WannaCry, NotPetya), hackede databaser (Equifax, Sony, Yahoo) og software bagdøre (Floxif / CCleaner, ShadowPad / NetSarang), der ofte skaber overskrifter. Mens omfanget og rækkevidden af disse angreb er forbløffende, er faktum, cyberkriminelle ikke kun begrænset til at stjæle dine data, identitet eller penge. Omfanget af forbrydelser i den virtuelle verden er lige så stort som det er i den virkelige verden, hvis ikke mere. En type cyberangreb, der har været i fokus for sent, er DDoS eller distribueret denial-of-service, der ofte har delt white-hat hacker-samfundet gennem årene. Da den førende CDN-tjenesteudbyder Cloudflare nu annoncerer gratis DDoS-beskyttelse for alle sine klienter, er den ældgamle debat om 'etisk' DDoS vs ondsindet DDoS startet igen, hvor begge sider kommer ud med fuld støtte til deres respektive argumenter. Med debatten om DDoS-angreb, der raser over hele Internettet, lad os tage et detaljeret kig på fænomenet i dag i et forsøg på ikke kun at lære mere om det, men også for at prøve at forstå, hvorfor hacktivister og ytringsfrihedsgrupper fortsætter med at fejle i deres bestræbelser på at nå til enighed om det i første omgang:

Hvad er DDoS, og hvordan fungerer det?

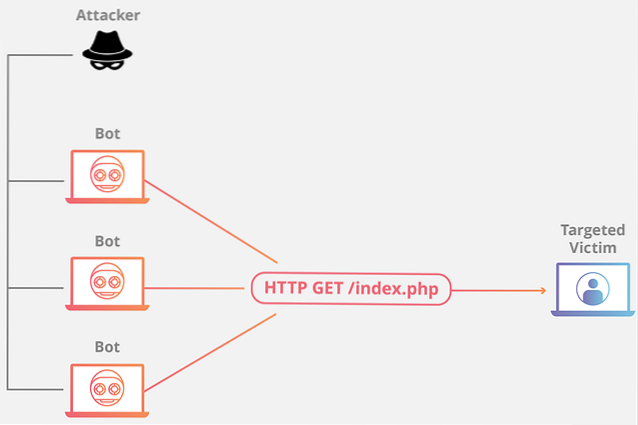

I de enkleste termer er et distribueret denial-of-service (DDoS) angreb et forsøg på kunstigt at forstyrre et websteds normale funktion eller netværk ved at oversvømme målserveren med en overvældende mængde trafik, der enten bremser eller styrter netværket helt. Dette opnås ved at bruge flere kompromitterede systemer som en del af det, der kaldes en 'botnet', der kan omfatte enhver netforbundet enhed, inklusive, men ikke begrænset til, computere, smartphones og IoT-enheder. Black-hat-hackere såvel som hacktivister bruger forskellige sofistikerede værktøjer til ikke kun at udføre disse angreb oversvømmer målserverne med en overdreven mængde trafik, men også ved at bruge mere subtile og vanskelige at opdage infiltrationsteknikker, der er målrettet mod kritisk netværkssikkerhedsinfrastruktur, såsom firewalls og IDS / IPS (Intrusion Detection / Prevention System).

Hvad er DoS, og hvordan adskiller det sig fra DDoS?

Denial-of-service (DoS) angreb er nøjagtigt, hvad det lyder, for så vidt det er forhindrer legitime brugere i at få adgang målrettede servere, systemer eller andre netværksressourcer. Som det er tilfældet med DDoS-angreb, vil en person eller personer, der udfører et sådant angreb, typisk oversvømme den målrettede infrastruktur med en uforholdsmæssigt stor mængde overflødige anmodninger for at overvælde dets ressourcer og derved gøre det vanskeligt eller endog umuligt for det berørte netværk eller system til at svare på ægte anmodninger om service. For en slutbruger er effekterne af DoS ikke helt forskellige fra DDoS, men i modsætning til den tidligere, der typisk bruger en enkelt maskine og en enestående internetforbindelse til at udføre angrebet, sidstnævnte bruger flere kompromitterede enheder at oversvømme det tilsigtede mål, hvilket gør det utroligt svært at opdage og forhindre.

Hvad er de forskellige typer DDoS-angreb?

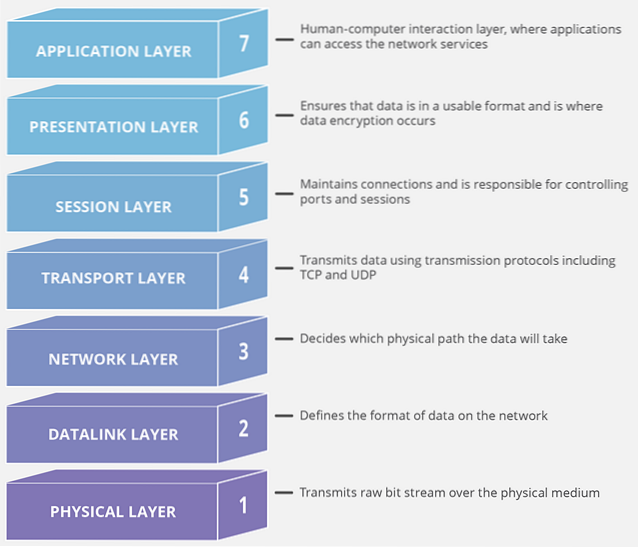

Som nævnt tidligere bruger både cyberkriminelle og hacktivister utallige angrebsvektorer til at udføre deres DDoS-angreb, men et stort flertal af disse angreb falder for det meste under tre brede kategorier: Volumetriske eller båndbreddeangreb, protokolangreb eller angreb fra statslige udmattelser og angreb på applikationslag eller lag 7-angreb. Alle disse angreb er målrettet mod forskellige komponenter i en netværksforbindelse, der består af 7 forskellige lag, som det ses på billedet nedenfor:

1. Volumetriske angreb eller båndbreddeanfald

Det antages, at disse typer angreb gør det udgør over halvdelen af alle DDoS-angreb udføres rundt om i verden hvert år. Der er forskellige typer volumetriske angreb, hvor de mest almindelige er User Datagram Protocol (UDP) oversvømmelse, hvorved en hacker sender et stort antal UDP-pakker til tilfældige porte på en ekstern vært, hvilket får serveren til gentagne gange at søge efter og reagere på ikke-eksisterende applikationer, hvorved den ikke reagerer på legitim trafik. Lignende resultater kan også opnås ved at oversvømme en offer-server med ICMP (Internet Control Message Protocol) ekko-anmodninger fra flere IP-adresser, der ofte er falske. Målserveren forsøger at svare på hver eneste af disse falske anmodninger i god tro og til sidst blive overbelastet og ude af stand til at svare på ægte ICMP-ekkoanmodninger. Volumetriske angreb måles i bits pr. Sekund (Bps).

2. Protokollangreb eller angreb fra staten

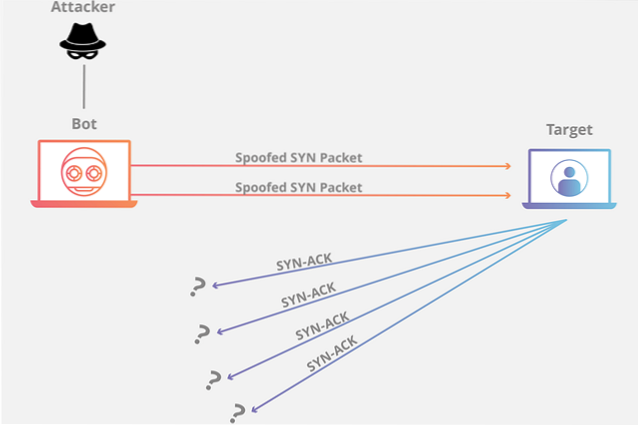

Protokolangreb, også kendt som State-Expressionion-angreb, forbruger ikke kun tilstandstabellens kapacitet for webapplikationsserverne, men også andre infrastrukturkomponenter, herunder mellemliggende ressourcer, såsom load-balancere og firewalls. Disse typer angreb kaldes 'protokolangreb', fordi de mål svagheder i lag 3 og 4 i protokolstakken for at nå deres mål. Selv banebrydende kommercielle enheder, der er specielt designet til at opretholde tilstand på millioner af forbindelser, kan blive hårdt ramt af protokolangreb. Et af de mest kendte protokolangreb er 'SYN-oversvømmelsen', der udnytter 'trevejshåndtryksmekanismen' i TCP. Den måde, det fungerer på, er, at værten sender en strøm af TCP / SYN-pakker, ofte med en forfalsket afsenderadresse, for at forbruge nok serverressourcer til at gøre det næsten umuligt for legitime anmodninger at komme igennem. Andre typer protokolangreb inkluderer Ping of Death, Smurf DDoS og fragmenterede pakkeangreb. Disse typer angreb måles i pakker pr. Sekund (Pps).

3. Applikationslagsangreb eller Lag 7-angreb

Applikationslagsangreb, ofte omtalt som lag 7-angreb med henvisning til det 7. lag i OSI-tilstand, målretter mod det lag, hvor websider genereres skal leveres til brugere, der sender HTTP-anmodninger. Forskellige typer lag-7-angreb inkluderer det berygtede 'Slowloris'angreb, hvorved angriberen sender et stort antal HTTP-anmodninger' langsomt 'til en målserver, men uden nogensinde at udfylde nogen af anmodningerne. Angriberen vil fortsætte med at sende yderligere overskrifter med små intervaller og derved tvinge serveren til at opretholde en åben forbindelse til disse uendelige HTTP-anmodninger og til sidst tilbringe nok ressourcer til at gøre systemet ikke reagerer på gyldige anmodninger. Et andet populært lag 7-angreb er HTTP-oversvømmelse angreb, hvorved et stort antal falske HTTP-, GET- eller POST-anmodninger oversvømmer den målrettede server inden for et kort tidsrum, hvilket resulterer i denial-of-service for legitime brugere. Da applikationslagangreb typisk inkluderer at sende en unaturligt høj mængde anmodninger til en målserver, måles de i anmodninger pr. Sekund (Rps).

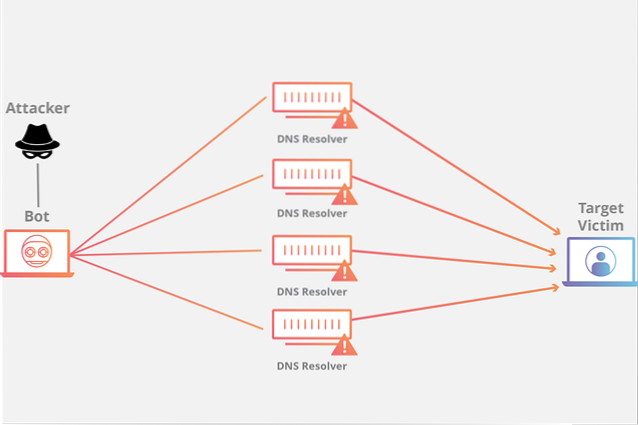

Ud over de enkelt-vektorangreb, der er beskrevet ovenfor, er der også multi-vektor angreb der målretter mod systemer og netværk fra en række forskellige retninger på én gang, hvilket gør det stadig sværere for netværksingeniører at kritisere omfattende strategier mod DDoS-angreb. Et sådant eksempel på et multi-vektor-angreb er, når en angriber parrer DNS-forstærkning, som er målrettet lag 3 og 4, med HTTP-oversvømmelse, der er målrettet mod lag 7.

Sådan beskyttes dit netværk mod et DDoS-angreb

Da de fleste DDoS-angreb fungerer ved at overvælde en målserver eller et netværk med trafik, er det første, der skal gøres for at afbøde DDoS-angreb, skelne mellem ægte trafik og ondsindet trafik. Men som man kunne forvente, er tingene ikke så lette i betragtning af den store variation, kompleksitet og sofistikering af disse angreb. Når det er tilfældet, kræver beskyttelse af dit netværk mod de nyeste og mest sofistikerede DDoS-angreb netværksingeniører omhyggeligt designede strategier for ikke at smide babyen ud med badevandet. Fordi angribere vil gøre deres bedste for at få deres ondsindede trafik til at virke normale, vil afbødningsforsøg, der involverer begrænsning af al trafik, begrænse ærlig trafik, mens et mere tilladeligt design gør det muligt for hackere at omgå modforanstaltninger lettere. Når det er tilfældet, må man vedtage en lagdelt opløsning for at opnå den mest effektive løsning.

Inden vi kommer til det tekniske, er vi nødt til at forstå, at da de fleste DDoS-angreb i disse dage involverede chocking af kommunikationsbanerne på en eller anden måde, er en af de åbenlyse ting at gøre at beskytte dig selv og dit netværk er mere redundans: mere båndbredde og flere servere spredt over flere datacentre på tværs af forskellige geografiske placeringer, som også fungerer som forsikring mod naturkatastrofer osv.

En anden vigtig ting at gøre er at følge nogle af branchens bedste praksis, når det kommer til DNS-serverne. Slippe af med åbne resolvere er et af de kritiske første trin i dit forsvar mod DDoS, for hvad nytter det med et websted, hvis ingen i første omgang kan løse dit domænenavn? Når det er tilfældet, skal man se ud over den sædvanlige dual-DNS-serveropsætning at de fleste domænenavnsregistratorer leverer som standard. Mange virksomheder, inklusive de fleste af de bedste CDN-tjenesteudbydere, tilbyder også forbedret DNS-beskyttelse ved hjælp af overflødige DNS-servere der er beskyttet bag den samme type belastningsafbalancering, som din internet og andre ressourcer er.

Mens de fleste sider og blogs outsourcer deres hosting til tredjeparter, vælger nogle at betjene deres egne data og administrere deres egne netværk. Hvis du tilhører denne gruppe, involverer nogle af de grundlæggende, men kritiske branchepraksis, du skal følge opsætning af en effektiv firewall og blokering af ICMP hvis du ikke har brug for dem. Sørg også for, at alle dine routere slipper uønskede pakker. Du bør også komme i kontakt med din internetudbyder for at kontrollere, om de kan hjælpe med at blokere ønsket trafik for dig. Vilkårene og betingelserne vil variere fra en internetudbyder til en anden, så du skal kontakte deres netværksoperationscentre for at se, om de tilbyder sådanne tjenester til virksomheder. Generelt er følgende nogle af de trin, som CDN-udbydere, internetudbydere og netværksadministratorer ofte bruger for at afbøde DDoS-angreb:

Routing med sort hul

Black Hole Routing, eller Blackholing, er en af de mest effektive måder at afbøde et DDoS-angreb, men det skal kun implementeres efter korrekt analyse af netværkstrafik og oprettelse af et strengt restriktionskriterium, da det ellers vil 'blackhole', eller rute al indgående trafik til en nul rute (blackhole) uanset om det er ægte eller ondsindet. Det vil teknisk omgå en DDoS, men angriberen vil alligevel have nået deres mål om at afbryde netværkstrafik.

Satsbegrænsning

En anden metode, der ofte bruges til at afbøde DDoS-angreb, er 'Rate Limiting'. Som navnet antyder, involverer det begrænsning af antallet af anmodninger, som en server accepterer inden for en bestemt tidsramme. Det er nyttigt til at stoppe webskrabere fra at stjæle indhold og til at afbøde forsøg på brutal kraft-login, men skal bruges sammen med andre strategier for effektivt at kunne håndtere DDoS-angreb.

Web Application Firewall (WAF)

Selvom det ikke nær nok i sig selv, omvendte fuldmagter og WAF'er er nogle af de første skridt, man skal tage for at afbøde en række trusler, ikke kun DDoS. WAF'er hjælper med at beskytte målnetværket mod lag 7-angreb fra filtrering af anmodninger baseret på en række regler, der bruges til at identificere DDoS-værktøjer, men det er også meget effektivt til at beskytte servere mod SQL-injektion, scripting på tværs af websteder og anmodninger om forfalskning på tværs af websteder.

Anycast-netværksdiffusion

Content Delivery Networks (CDN'er) bruger ofte Anycast-netværk som en effektiv måde at afbøde DDoS-angreb på. Systemet fungerer efter omdirigere al trafik, der er bestemt til et underangrebnetværk til en række distribuerede servere forskellige steder, hvorved den forstyrrende virkning af et forsøg på DDoS-angreb diffunderer.

Hvordan foreslår Cloudflare at afslutte DDoS-angreb for godt med sin gratis DDoS-beskyttelse?

Et af de fremtrædende indholdsleveringsnetværk i verden, Cloudflare, meddelte for nylig, at det vil yde beskyttelse mod DDoS-angreb ikke kun til sine betalte kunder, men også til sine gratis klienter uanset angrebets størrelse og størrelse. Meddelelsen, der blev offentliggjort tidligere på ugen, har som forventet skabt en hel del i branchen såvel som de globale teknologiske medier, der typisk er vant til CDN'er, inklusive Cloudflare, enten sparker deres underangrebsklienter ud eller kræver flere penge fra dem for fortsat beskyttelse. Mens ofre hidtil har været nødt til at klare sig selv, når de er under angreb, er løftet om gratis, ikke-målte DDoS-beskyttelse modtaget varmt af blogs og virksomheder, hvis websteder og netværk fortsat er under trussel om at offentliggøre kontroversielt indhold.

Mens Cloudflares tilbud faktisk er revolutionerende, er den ene ting, der skal nævnes, at tilbudet om fri beskyttelse uden måling gælder kun for lag 3 og 4 angreb, mens lag 7-angreb stadig kun er tilgængelige for de betalte planer, der starter ved $ 20 pr. måned.

Hvis det lykkes, hvad betyder Cloudflares tilbud for 'Hacktivism'?

Som forventet har Cloudflares meddelelse genoplivet debatten blandt hacktivister og internetsikkerhedseksperter om etisk hacking og ytringsfrihed. Mange hacktivistgrupper, som Chaos Computer Club (CCC) og Anonymous, har længe hævdet, at det er nødvendigt at iscenesætte 'digitale protester' mod hjemmesider og blogs, der spreder hadefuld propaganda og storslået - ofte voldelig - ideologier. Når det er tilfældet, har disse grupper af aktivist-hackere eller hacktivister, har ofte målrettet mod terroristwebsites, nynazistiske blogs og børneporno-handlere med DDoS-angreb, hvor den seneste ulykke er den højreekstreme 'Daily Stormer' -blog, der roste det nylige mord på en menneskerettighedsaktivist i Charlottesville, Virginia, af en højreekstremist.

Mens nogle, som Cloudflare CEO Mattew Prince, og EFF (Electronic Frontier Foundation) har kritiseret hacktivister for at forsøge at tavse ytringsfrihed med DDoS-angreb, hævder tilhængere af hacktivisme, at deres digitale protester mod afskyelige ideologier ikke er anderledes end at udfylde et torv holder et sit-in linje med 'Occupy'-bevægelsen, der startede med den berømte Occupy Wall Street-protest den 17. september 2011, idet den bringer global opmærksomhed mod voksende socio-økonomisk ulighed over hele verden.

Mens nogle måske hævder det DDoS er et værktøj til ægte protest, tillader etiske hackere at handle hurtigt mod terrorister, bigots og pædofile for at tage deres umoralske (og ofte ulovlige) indhold offline for godt, sådanne angreb har også en mørk side. Efterforskende journalister og whistleblowers har ofte været mål for sådanne angreb i fortiden, og det var først sidste år, at webstedet for cybersikkerhedsjournalist, Brian Krebs, blev taget ned af et massivt DDoS-angreb, der målte en sindssyg 665 Gbps på sit højdepunkt. . Krebs havde tidligere rapporteret om en israelsk DDoS-for-hire-tjeneste kaldet vDOS, hvilket resulterede i anholdelsen af to israelske statsborgere, og angrebet blev antaget at være til gengældelse.

SE OGSÅ: 7 Top Cloudflare-alternativer til dit websted

DDoS-angreb og Cloudflares plan om at gøre dem til fortiden

På trods af Cloudflares dristige påstande om at gøre DDoS-angreb til en ting, hvis fortiden, hævder mange eksperter, at det ikke er teknologisk muligt at gøre DDoS-angreb helt forældede på dette stadium. Mens gigantiske virksomheder som Facebook eller Google har de nødvendige infrastrukturafskedigelser for at sikre, at de ikke nogensinde lider af sådanne angreb, kan det at udvide en sådan beskyttelse til hvert eneste sted under solen udgøre en udfordring for selv de største af CDN'er. Prince har dog hævdet, at Cloudflare er i stand til at absorbere "alt, hvad internettet kaster på os", så kun tiden vil vise, om DDoS-angreb vil blive afsendt til historiens annaler for godt, eller hvis hacktivistsgrupper er i stand til at omgå nogle af modforanstaltninger for at fortsætte deres moralske korstog mod vold, had og uretfærdighed.

Gadgetshowto

Gadgetshowto

![Fantastiske Steve job Halloween Halloween græskar af Raymond Tsai [Pic]](https://gadgetshowto.com/storage/img/images/amazing-steve-jobs-halloween-pumpkin-by-raymond-tsai-[pic].jpg)