Browsere - vi bruger dem alle, og mange mennesker (som din virkelig) bruger dem næsten udelukkende.

Selvfølgelig er en af de bedste ting ved moderne browsere deres indbyggede adgangskodeadministratorer. Da hvert websted har deres egne regler for oprettelse af adgangskode, kan brugere, der opretter logins på flere websteder, regelmæssigt finde ud af at administrere disse forskellige adgangskoder et mareridt. Derfor er browserbaserede adgangskodeadministratorer blevet den mest anvendte form for at gemme adgangskoder. Når alt kommer til alt, hvem kan endda huske alle deres logins? Og selvom du kan, hvorfor vil du spilde tid på at skrive alt, når din webbrowser kan udfylde det automatisk for dig.

Og så kommer vi til problemet. Vi har i et stykke tid kendt om ikke-destruktive cookies og trackere, der følger brugere rundt, mens de gennemser. Det har i vid udstrækning at gøre med reklamebureauer og marketingfirmaer, der forsøger at opbygge en kæmpe database med brugere, indfange data om deres interesser, demografi og mere, så de derefter enten kan videresælge dette til andre virksomheder eller bruge dem til målrettede annoncer.

Men angribere med mere ondsindede intentioner kan bruge de samme trackere til at hacke dine adgangskoder i adgangskodeadministratorerne.

Ifølge Princeton University Researchers Gunes Acar, Steven Englehardt og Arvind Narayanan integrerer et stort antal hjemmesider sporingsskripter, der misbruger login-chefer til webbrowsere til at udtrække en brugers e-mail og adgangskoder.

Mens det faktum, at managere til webbrowser-login kan udnyttes af ondsindet kode ved hjælp af XSS til at stjæle brugeroplysninger, har forskerne hævdet, at det er første gang nogen har fundet ud af, at loginadministratorerne bruges til også spore brugere.

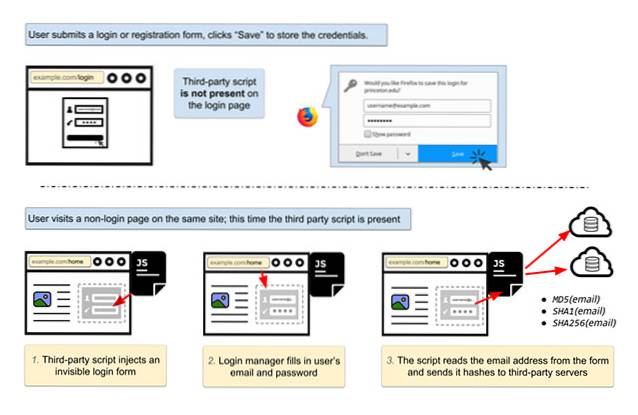

Sådan fungerer angrebet, så enkle som vi kan gøre dem:

- En bruger tilmelder sig et websted og gemmer deres loginoplysninger i browserens indbyggede loginmanager.

- Brugeren navigerer til en anden webside på det samme sted, men denne gang er sporingsscriptet til stede for at stjæle information.

- Hvad scriptet gør, er at integrere et falsk loginfelt på siden. Mange browsere udfylder automatisk loginfelter uden brugerinteraktion overhovedet, og nogle, som Chrome, udfylder dem automatisk, så snart brugeren indlæser siden. Uanset hvad bliver loginfeltet udfyldt.

- Scriptet fortsætter derefter med at registrere loginoplysningerne og sender hashes af e-mailen tilbage til serveren til sporing.

Nu opstår spørgsmålet, hvorfor hash? Svaret er simpelt. For det meste kan det antages, at en brugers e-mail ikke ændres i løbet af deres levetid. En hash er derfor en permanent måde at spore brugeren på tværs af flere websteder, platforme og endda på mobilapps at de bruger deres e-mails til. Disse oplysninger bruges af trackerne til at oprette en udførlig database med brugere baseret på flere faktorer, så de let kan målrette mod brugere til visning af annoncer og mere ondsindede hensigter, hvis de vil. For eksempel bruger brugerne ofte den samme kombination af e-mail og adgangskode til forskellige websteder. Så hvis en hacker knækker en adgangskode, der er knyttet til en e-mail, kan de muligvis også få adgang til andre konti ved blot at bruge de samme adgangskoder eller varianter med mindre ændringer.

Forskerne fandt to scripts, der stjal data ved hjælp af denne teknik, og skræmmende nok, scripts blev indlejret i 1.110 af Alexa's top 1 million websteder.

Adthink, et af de virksomheder, der bruger scripts, indeholder ifølge forskerne meget detaljerede kategorier for brugerdata, det indsamler, herunder ting som uddannelse, erhverv, hårfarve, øjenfarve, nettoindkomst og mere. Det indeholder endda kategorier som alkohol og tobak.

Sårbarheder som denne er ikke noget nyt; faktisk har de været kendt og diskuteret i mindst 11 år. Imidlertid fungerer browserudbydere ikke på det, for så vidt brugeroplevelsen går, fungerer alt fint - browseren udfylder automatisk adgangskoder i loginfelter, brugerne sparer tid og kan frit bruge komplekse adgangskoder, der i det væsentlige forbedrer sikkerheden på internettet.

Så hvad kan vi gøre ved dette? Forskerne nævner tre forskellige måder at tackle et problem som dette på.

- Webstedsudviklere kan placere loginformularer på separate underdomæner, hvilket forhindrer autofyld i at arbejde på andre websider, der muligvis har tilknyttet tredjepartssporingsscript..

- Brugere kan bruge annonceblokkere og anti-tracking-udvidelser til automatisk at blokere disse scripts.

- Webbrowsere kan (og bør) tillade brugere at deaktivere autofyldningsfunktionalitet fuldstændigt. Det lyder lidt ekstremt, men hvis en bruger er bekymret for deres data, er deaktivering af autofyld sandsynligvis deres bedste chance.

Angrebet er temmelig let at udføre, og et, der har alvorlige fortroligheder for privatlivets fred for brugeren. Hvis du er interesseret i at finde ud af, hvordan det fungerer, kan du tjekke det ud i aktion i denne demo.

Derudover er det klogt at opbygge en vane til god praksis med adgangskoder. Gentag ikke den samme adgangskode på tværs af nøgle-login. Fortsæt med at ændre dem med jævne mellemrum og sørg for, at de ikke består af let identificerbare ord eller tal som din fødselsdato eller 12345678 eller gud forbyder ordet, adgangskoden!

Så hvad synes I? Føler du, at autofyld er en alvorlig trussel mod privatlivets fred i denne tid og alder, og bruger du autofyld alligevel? Lad os vide i kommentarerne nedenfor.

Gadgetshowto

Gadgetshowto